Zubehör für sichere Zäune und Tore

Ein Schutzkonzept kombiniert mechanische Sicherheitstechnik mit elektronischer. Für den Fall der elektronischen Detektion müssen die geplanten personellen und organisatorischen Maßnahmen in der gewünschten Wirkweise ablaufen. Erfolgreiche Sicherheitstechnik hängt davon ab, dass die einzelnen Maßnahmen als Gesamtpaket sinnvoll ineinandergreifen.

Sicherheit im Allgemeinverständnis ist immer die Gewährleistung vor einer Grenzüberschreitung gefeit zu sein, sei es fiktiv im Ablauf irgendwelcher Prozesse, sei es aber auch real und faktisch als Ergebnis einer Maßnahme, welche präventiv vor Verlust eben dieser Sicherheit schützen soll. Wir sind dann auch ganz schnell bei der Betrachtung und dem Schutz der Grundstücksgrenze, des schützenswerten Areals, also im behördlichen Sprachgebrauch: der juristischen Grenze.

Für die Branche, den Techniker, ist die Sicherungsmaßnahme an der juristischen Grenze, also an Zaun, Mauer etc., der sogenannte Perimeterschutz.

Wir betrachten also zunächst äußere Umschließungen/Umfriedungen und generell Freiland-Sicherungsmaßnahmen. Ein Schlüsselbegriff für jegliche weitere Planung ist unter dem Ausdruck Widerstandszeitwert bekannt und stellt in sich bereits eine Rechengrundlage dar, die im gewissen Sinne das Maß der gewünschten Sicherheit definiert. Er bezeichnet die benötigte Zeit, in welche sich ein Widerstand überwinden lässt. Ist dieser Wert hoch – ist die Sicherheit vor Überwindung demnach groß. Allein dies ist jedoch noch keine hohe Sicherheit, erst mit der hierauf notwendigerweise einzuleitenden Reaktion und der darauf folgenden Maßnahme – so sie dann erfolgreich im Sinne von individuellem Schutz ist – kann man ein Ranking zur gewünschten Sicherheit bilden oder erstellen. Die Zeit zwischen Detektion des Überwindungsversuchs bis zur vollzogenen Überwindung nennt man Interventionszeit.

Der Späher des Mittelalters im Burgfried entdeckte den Feind noch bevor dieser die Wassergräben vor der Burg überwinden konnte. Er schlug Alarm. Die Zeit, welche die Soldaten zum Einnehmen ihrer Position an den Schießscharten benötigten, war die bereits beschriebene Interventionszeit.

Risikoanalyse und Schutzkonzept

Die Risikoanalyse/Gefährdungsanalyse gibt uns eine Vorlage für die Planung: Eine Aussage über die Art der Schutzmaßnahme, welche der gewünschten Sicherheit vor Unerwünschtem am nächsten kommt.

Das aus sinnvoller Planung resultierende Schutzkonzept ist zu unterteilen in den mechanischen/baulichen Teil, und den bereits beschriebenen Ergänzungsteil zur elektronischen Detektion mit nachfolgender Maßnahmenplanung zu personellen und organisatorischen Notwendigkeiten. Nur durch einwandfreien, gegenseitigen Verbund ist die Wirksamkeit der Gesamtmaßnahme gewährleistet.

Checkliste für die Planung

- Veranlassung zur Aktion – wovor wird Schutz gesucht – Bedrohungsarten

- Potenzielle Täter oder Tätergruppen

- Resultierendes Schutzkonzept

- Innerbetrieblich: Faktor Mensch, Organisation des Personals auf/für das Gesamtkonzept

- Frühestmögliche Abstimmung baulicher Maßnahmen im Hinblick auf das zu realisierende Schutzkonzept

- Detailspezifikationen für das/die Detektionssystem(e)

- Erstellen eines Pflichtenheftes durch Fachkräfte (nötigenfalls extern)

- Ausschreibungsverfahren: Einbindung geprüfter Referenzlisten (Kompetenz!) vor Vergabeentscheidung

- Installation des Detektionssystems mit Prüfetappen durch Fachleute (in- oder extern)

- Parametrierung, Kalibrierung, Abnahmekontrolle

- Protokollierung, Dokumentation

- Thema Wartung und Inspektion (Wartungsvertrag)

Schutzzonen

Mit dem Zaun bzw. der Mauer ist die Zone des möglicherweise erlaubten Zugangs besonders zu beachten. Tore, Nebentüren, Fluchttüren etc. sind individuell und immer mit engem Bezug zu den Nutzungsnotwendigkeiten in die Maßnahme einzubeziehen. Die Detektionsverfahren unterscheiden sich im Ergebnis nicht, müssen nur entsprechend angepasst werden.

Im Hinblick auf die neue Bedrohungslage durch die Nutzung von Drohnen ist hier ein Bedarf eröffnet worden, der ansonsten in der Beachtung eine militärische Zuordnung hatte. Erfahrungen, mit diesen Techniken im Privatbereich sind verhältnismäßig gering, und sinnvolle Abwehr/Prävention ist nicht „aus dem Regal“ zu bekommen. Einzig für bzw. gegen den Fußgänger und bodengebundenen Eindringling unter den Tätern lassen sich aus dem Katalog der Technologien wirkungsvolle Maßnahmen finden — mit gutem Detektionsergebnis, wenn die Umgebungsvariablen bei der Planung berücksichtigt werden. Ebene Fläche, Fläche mit Bewuchs, Buschwerk, Wasserflächen, Anhebungen etc. sind Variablen, die bei der Auswahl der Technik beachtet werden müssen.

Inzwischen gibt es vielfältige Technologien für sensorische Kontrollmaßnahmen als Perimeterschutz:

- Hydraulische Schläuche: Druckwellen, Gewichtsmessung, Impulsverarbeitung

- Elektrostatische Matten: Druckwellen, Gewichtsmessung, Impulsverarbeitung

- Pneumatische Matten: Druckwellen, Gewichtsmessung, Impulsverarbeitung

- HF-emittierende Kabel: HF-Beeinflussung durch Körper

- Geophone: Körperschall, Druckwellen, Impulsverarbeitung

- Mikrofonkabel im Erdreich: Körperschall, Druckwellen, Oszillation

- Zaunmikrofone: Körperschall, Druckwellen, Oszillation

- Ferromagnetische Schlaufen: Beeinflussung des Erdmagnetfeldes durch Körper

Der Einbau der Sensoren erfordert hohe Fachkompetenz auf Seiten der Ausführenden und Schulungen des Bedienpersonals.

Für Bewegungserkennung wird folgendes Zubehör angeboten:

- Lichtschranken

- Ultraschallschranken

- Bewegungsmelder Hochfrequenz

- Bewegungsmelder Passiv Infrarot

- Bewegungsmelder Ultraschall

- Laserwand als optischer Scanner

Im Vergleich zu den sensorischen Kontrollmaßnahmen sind die Geräte zur Bewegungserkennung schnell installiert. Ein Videosystem ist zur Verifikation des Eindringens immer ein guter Rat.

Primäre Detektion plus Videoüberwachung

Alle Detektionsverfahren benötigen bei „Auslösung“ eine Entscheidungshilfe, nach welcher der Mensch seine Maßnahme platzieren kann. Das mittelalterliche „vor Ort sein“ ist heute sinnvollerweise durch gute Videounterstützung realisierbar und Stand der Technik. Viele Hersteller derartiger Videosysteme gestatten es, den Entscheidungsvorgang per Handy App zu übertragen. Die Steuerung über das Smartphone reduziert den Personalaufwand auf ein Minimum.

Dunkelheit, ja selbst Schnee und Regen sind keine undurchdringbaren Störfaktoren mehr und werden intelligent „durchschaut“.

Wie immer ist der Aufwand so zu treffen, wie es der jeweiligen Verhältnismäßigkeit entspricht. Das kann die einzelne Kamera sein, die bei Betätigung des Klingelknopfes das Bild des Besuchers zur Entscheidung über eine Öffnungsberechtigung zeigt, das kann aber auch die nach letztem Stand der Technik installierte geländeumfassende Anordnung von Wärmebildkameras mit Bewegungsensorik sein, welche durch IR-Scheinwerfer unterstützte Tag-Nacht-Kameras aktivieren und den Grund der Detektion ad hoc formatfüllend dem Zentralisten auf dem Monitor darstellen (picture on demand).

Ausschließlich Videoüberwachung

Mit Einführung der Bildinhaltsdatenanalyse (Video Content Analysis VCA) ist es möglich geworden, die Videotechnik als eigenständiges und ausschließliches Detektionsverfahren zu nutzen.

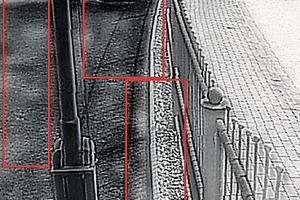

Die „Intelligenz“ der videobasierten Systeme reicht von der simplen Bewegungsdetektion – in der High End Stufe mit dem Erkennen üblicher menschlicher Bewegungsmuster, bis hin zur individuellen Gesichtserkennung. Der Mensch ist mit Verhaltensmustern beaufschlagt, die mit der richtigen Content Analyse überprüft, vor den bekannten Falschalarmierungen bewahren. Beispiel: der am Zaun lang laufende Passant hat im Sinne der Kamera eine erkennbare Bewegung im Bild produziert, aber erst der Mensch, welcher den Zaun zu übersteigen versucht – ebenfalls in der Bewegung detektiert – führt mit diesem Bewegungsmuster zum Alarm. Die Bereiche – welche kontrolliert werden sollen, sind nach Kamera Installation im Kontrollraum parametrierbar und auch im Nachhinein anpassbar bzw. veränderbar.

Funk-Komponenten

Vielfach werden Komponenten unterschiedlichster Technologiebereiche „per Funk eingebunden“. Der Installationsaufwand wird durch Fortfall von Leitungsinstallation wesentlich geringer, damit werden die Kosten reduziert und Pro-Entscheidungen schnell getroffen. Fatal, wenn dies ohne entsprechende Einzelfall Betrachtung geschieht. Die Komponenten in unseren Beispielen zum Perimeterschutz haben oft eine physikalisch bedingte Systemnutzung von Hochfrequenz. Um die geht es in dieser speziellen Betrachtung nicht, es geht um Funk als „Logistikpartner“ der Komponenten. Die Übertragung von Daten von A nach B steht hier im Fokus. Im Wesentlichen wird die Reichweite der Funkkomponenten durch vier Faktoren bestimmt:

Frequenz

Generell kann man davon ausgehen, dass die Reichweite der Anlagen mit höherer Nutzfrequenz abnimmt.

Sendeleistung

Eine physikalische Betrachtung erfordert intensive Berücksichtigung der Umgebungsvariablen. Allein von der Benennung der Leistung auf die Reichweite zu folgern, ist unseriös. Mathematische Zusammenhänge machen diesen Betrachtungsbereich höchst kompliziert und eine qualifizierte Aussage wird hier und in dieser Abhandlung auch nicht getroffen. Gültigkeit hat jedoch: Je höher die Leistung, desto größer die Reichweite. Der Gesetzgeber hat die jeweils nutzbare Leistung allerdings begrenzt und kontrolliert diese Einhaltung stetig.

Materialien, Bauweise

Durch die unterschiedlichen spezifischen Dämpfungswerte der Materialien ist die Bauweise beim Einsatz von drahtlosen Systemen besonders zu beachten. Holz schwächt ein Funksignal weitaus geringer als Beton oder Stahl. Vollkommene (Ab-) Schirmung ist nicht selten.

Antennen

Der Montageort, die Leitungsauswahl zum Sendeteil und die Antenne selbst haben entscheidenden Einfluss auf den Wirkungsgrad des Funksystems. Der Gesetzgeber erlaubt üblicherweise bei den diskutierten Anwendungen keine Antennen, welche durch ihr Resonanzverhalten die abgestrahlte Leistung erhöhen (gewinnbringende Antennen). Stand der Technik sind integrierte Kontrollroutinen, die Abweichungen vom einmal parametrierten Systemverhalten zur Meldung bringen.

Fazit

Perimeterschutz wird in das Gesamtsystem Gebäudemanagement eingebunden: Unabhängig, für welche Art der Überwachung die Entscheidung fällt, ein Videosystem ist obligatorisch. Damit die zahlreichen Aspekte der Sicherheitstechnik sinnvoll verknüpft werden und mit der übrigen Gebäudeautomatisierung reibungslos zusammenspielen, sind eine professionelle Planung und die Absprache mit den Schnittstellen nötig.